Qrator и Wallarm

DDoS-атаки 2014: реже, но крупнее

Аналитики компаний Qrator и Wallarm опубликовали результаты исследования интернет-угроз в первом полугодии 2014 года, связанных с DDoS-атаками и эксплуатацией уязвимостей в защите web-приложений.

Статистика по DDoS-атакам

Статистика по DDoS-атакам показала их существенное сокращение, и объясняется это тем, что сегодня все больше компаний начинают использовать превентивные меры для противодействия DDoS. Кроме того, наметился общий тренд по снижению атак класса DNS/NTP Amplification, на которые ранее приходилось более половины всех атак.

Максимальный размер ботнета, задействованного в одной атаке, вырос со 136 644 до 420 489 машин. Увеличилась также доля Spoofing-атак – с 57,12% до 57,35%. Это атаки, в которых вместо IP-адреса реального пользователя подставляется фальшивый.

С начала 2014 года наметился тренд к «укрупнению» атак, то есть их стало меньше, но скорости существенно выросли, что стало представлять серьезную проблему для небольших операторов связи и хостинг-компаний. Так, доля атак со скоростью более 1 Гб/с возросла с 1,65% в первом полугодии 2013 до 7,29% в аналогичном периоде 2014. Пиковые значения атак в 2014 году составляли 120-160 Гб/с. Максимальная длительность атаки увеличилась с 21 дня в первой половине 2013 года до 90 дней в 2014 г.

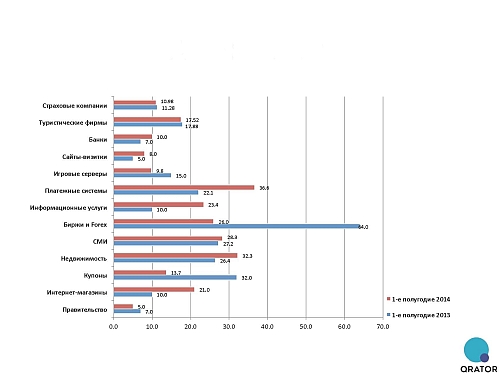

Среднее количество атак на одного клиента разных типов

Аналитики ожидают, что целый ряд тенденций, наблюдавшихся в первой половине года, продолжат свое развитие во втором полугодии 2014 года. Так, набравший популярность метод атак класса DNS Amplification был полностью вытеснен его «братом близнецом» NTP Amplification. Разница между ними в том, что в атаку вовлекается в первом случае DNS-сервер, который рассылает «мусорные» запросы. Во втором – сервер синхронизации времени, что позволяет злоумышленникам увеличить так называемое «плечо» атаки или мультипликатор, который увеличивается с 56 до 1300 крат. То есть каждый фейковый запрос умножается на это число и отправляется на сервер жертвы. Соответственно, злоумышленникам удается сгенерировать больше «мусорного» трафика теми же усилиями.

Также важный тренд, который обнаружился в отчетном периоде и будет набирать силу – комплексный характер DDoS-атак, угрожающих не просто отдельным сайтам, но инфраструктуре целых дата-центров.

Сейчас явно просматривается тенденция к тому, что атаки по методу NTP Amplification идут на спад – телеком-провайдеры начали успешно бороться с этим явлением и устранять уязвимости, которые позволяют использовать сервер синхронизации времени в качестве инструмента нападения. В частности, активно и успешно этой деятельностью занимается Ростелеком.

Также в связи с тем, что с классическими вариантами DNS Amplification и NTP Amplification компании уже научились успешно бороться, атаки будут происходить на более глубоких уровнях, которые пока не покрыты экспертизой и для которых не разработаны комплексные методы защиты. Речь идет об инфраструктурном уровне и стеке сетевых протоколов TCP-IP. Атаки инфраструктурного уровня — это, например, перехват префиксов пакетов BGP. Протокол BGP предназначен для глобальной маршрутизации и является, по сути, основой интернета. Ряд уязвимостей позволяет перехватывать пакеты BGP и перенаправлять куда угодно. Например, при демонстрации данного метода в этом году удалось на несколько минут один российский поисковик целиком переместить в Японию.

Стек протоколов TCP-IP — это весь набор программной логики, которые реализуют возможность общения операционной системы сервера или отдельного компьютера с сетью. Данные протоколы разрабатывались еще в семидесятых годах и содержат множество ошибок и уязвимостей, которые можно эксплуатировать и выводить сети из строя, затрачивая небольшие усилия и объемы ресурсов нападающих.

Статистика по хакерским атакам и уязвимостям web-приложений

По данным компании Wallarm в 2014 в среднем за сутки одно защищаемое web-приложение получает около 850 зловредных запросов, которые несут риск нарушения конфиденциальности данных, хранящихся в системе. Эти запросы представляют собой попытки взлома, зачастую выполняемые автоматизированными инструментами по многим сайтам сразу, без конкретной цели. Рассылая такие запросы, злоумышленники надеются найти сайты, на которых используются устаревшие программные решения с известными уязвимостями, через которых легко осуществить проникновение. Взломанные сайты в дальнейшем нередко используются для DDoS-атак, заражения посетителей через внедренный вредоносный код, черного SEO.

Во втором квартале 2014 года среднее число зловредных запросов на одного клиента увеличилось в 2.5 раза по сравнению с первым кварталом текущего года, что может быть связанно с сезонностью. При этом для одной атаки в среднем используются запросы с двух-трех IP-адресов.

Неприятные перспективы сулит обнаружение уязвимости HeartBleed, которая была найдена в библиотеке OpenSSL, повсеместно используемой для шифрования данных. Все последствия HeartBleed пока неясны. Уязвимость существовала с 2012 года, но только в этом году она лишь была обнаружена и стала широко известна. Кто и как эксплуатировал эту «дыру» в защите, неизвестно. Надо также учитывать, что большое количество сетевого оборудования поставляется с уязвимой версией этой библиотеки.

Также специалисты компании Wallarm ожидают увеличения числа атак на сайты, разработанные на Ruby, в частности построенных на базе фреймворка Ruby on Rails. Это связано с ростом популярности этой платформы среди исследователей информационной безопасности, и как следствие обнаружением сразу нескольких критических уязвимостей в начале этого года. Стоит отдельно отметить уязвимость под номером CVE-2014-0130, предоставляющую возможность чтения локальных файлов из-за некорректной обработки маршрутизации запросов в Rails.

Продолжают создавать проблемы и уязвимости в Java. Например, объектом атак является популярный технологический стек Java Struts. В текущем году уже обнаружены целых пять однотипных уязвимостей манипуляции с загрузчиком классов (classLoader), эффект от которых может быть разнообразный: от повышения привилегий в конкретном веб-приложении до выполнения произвольного кода операционной системы. Эксперты прогнозируют всплеск атак с их использованием в уже ближайшее время.